Autoritetet e sigurisë kibernetike të Australisë, Kanadasë, Zelandës së Re, Britanisë së Madhe dhe SHBA, kanë paralajmëruar kohët e fundit se mjetet hakerike të hapura për të ndihmuar në kryerjen e fushatave, kryesisht vijnë nga grupet e spiunazhit të mbështetura nga shtetet në operacionet kriminale kibernetike.

Lista e mjeteve sipas Agjencisë Kombëtare të Sigurisë Kibernetike britanike është tepër e madhe, por është hartuar për të ndihmuar mbrojtjen e rrjetit kundër disa prej mjeteve më të zakonshme që përdoren në internet.

1-Trojani i qasjes në distancë

Trojani i qasjes në distancë, sipas raportit, është një malware i instaluar fshehurazi në një sistem të infektuar duke siguruar një derë të pasme për të vëzhguar të gjithë aktivitetin dhe duke bërë të mundur që sulmuesi të kryejë komandat që çojnë në vjedhjen e të dhënave.

Shembulli i veçantë i dhënë në raport është JBiFrost, një trojan që përdoret zakonisht nga kriminelët kibernetikë, por me aftësinë për t’u shfrytëzuar nga aktorët shtetërorë. Ajo që e bën JBiFrost kaq të fuqishëm është se është ndër-platformë, me aftësinë për të vepruar në Windows, Linux, MAC OS X dhe Android.

2-Mburojat e Webit

“Mburojat e Webit” janë skripte qëllimkëqija që sulmuesit ngarkojnë në objektiva pas një kompromisi fillestar në mënyrë që të fitojnë aftësi të largëta administrative, duke u siguruar atyre që qëndrojnë prapa sulmit me potencialin për të marrë me të vërtetë grepin e tyre në sistemin e synuar, por edhe në zonat tjera të rrjetit.

3-Një kopje e lirë e këtij virusi në internet është China Chopper

China Choper është përdorur gjerësisht nga sulmuesit për të siguruar qasje në distancë në serverët e komprometuar të internetit.

Pasi të instalohet në një sistem, serveri i China Chopper mund të arrihet nga sulmuesit në çdo kohë – ndër të tjera mund të kopjojë, riemërtojë, fshijë, madje edhe të ndryshojë vulën kohore të skedarëve.

Mimikatz

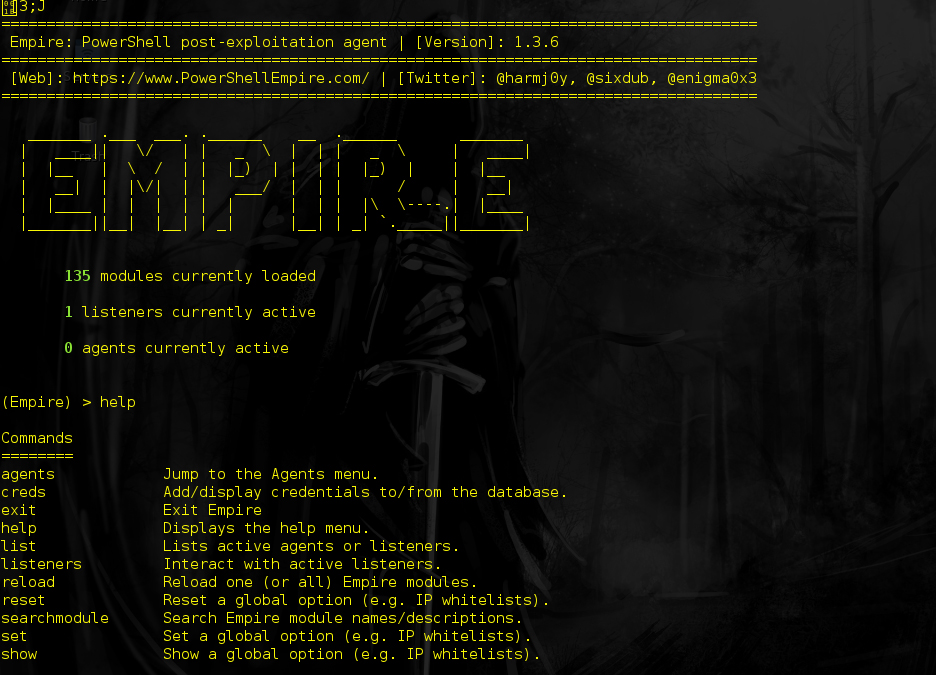

4-PowerShell Empire

Projektuar si një mjet i testimit të ligjshëm të penetrimit në vitin 2015, ai u ka mundësuar sulmuesve me kohë që të kuptojnë se mund të përdorin PowerShell Empire për të ndihmuar në kryerjen e veprimtarisë së dëmshme. Mjeti i lejon sulmuesit të përfitojë privilegjet, kredencialet, të depërtojë në informacione dhe të lëvizin në rrjet.

5-Mjetet e fshehjes C2

Nëse nuk kanë interes për t’u zbuluar, sulmuesit shpesh do të shikojnë për të fshehur gjurmët e tyre kur komprometojnë një objektiv, duke përdorur mjete të posaçme në mënyrë që të errësojnë vendndodhjen dhe aktivitetin e tyre.

Njëri që përdoret në shumë sulme në Htran, një mjet hakerik që ka qenë i lirë në dispozicion në internet që nga viti 2009 dhe shpesh rimbushet në vende si GitHub. Duke përdorur këtë mjet, sulmuesit mund të shmangin sistemet e ndërhyrjes dhe zbulimit, dhe të fshehin komunikimet me infrastrukturën e tyre të komandimit dhe kontrollit.

Rekomandimet nga agjencitë e sigurisë kibernetike përfshijnë përdorimin e autentifikimit me shumë faktorë, ndarjen e rrjeteve, ngritjen e një aftësie monitorimi të sigurisë dhe përditësimin e sistemeve dhe softuerëve.